DX推進の加速に伴い、ITプロジェクトはより複雑性を増し、リスク管理の難易度も高まっています。市場の変化、技術革新、サイバー攻撃、人材不足…多様なリスク要因が絡み合い、従来の画一的な対策では対応しきれません。本記事では、このような現代のITプロジェクトが抱えるリスクの壁を乗り越えるために、標準的なリスク管理の流れと、組織全体での効果的な取り組み方を解説します。

近年のITプロジェクトが抱えるリスク管理の壁

プロジェクトにおけるリスク管理の不備が、大きな経済的損失を引き起こす事例がたびたびニュースを騒がせています。最近では、2025年2月に発注者がシステム開発中止に伴い、ベンダーに対して50億円を超える損害賠償を求めて提訴した例もあります。

現代のITプロジェクトは、もはや「技術部門の仕事」にとどまりません。DXの進展により、ITがビジネスの根幹となり、プロジェクトの失敗は企業の競争力や存続に直結します。

しかし、日本情報システム・ユーザー協会(JUAS)による調査では、近年、ITプロジェクトの成功率は約50%にとどまっており、特に大規模案件では予算が45%超過、納期が7%超過している、という深刻な現状が明らかとなっています。

こうした背景には以下のような要因があります。

・市場や技術の急速な変化

・顧客ニーズの多様化・高度化

・クラウドやAIの普及による新たなリスク

・マルチベンダー体制による連携の難しさ

・サイバーセキュリティリスクの増大

・慢性的なIT人材不足

・老朽化したシステムの刷新(いわゆる「2025年の崖」)

多様化し、複雑化するリスク要因に対し、画一的な処方だけでは不十分です。プロジェクトの特性に応じたフレームワークの活用や、組織全体でリスクを考える体制の構築など、柔軟かつ包括的な対処が必要です。

ITプロジェクトのリスク管理の流れを6ステップで解説

複雑化するリスクに対応するための第一歩として、まずはリスク管理の標準的な流れを押さえましょう。国際的な標準であるPMBOKガイドでは、リスク管理を以下の6つのプロセスに分解しています。

ステップ1:リスク管理の計画

まず、プロジェクトでどのようにリスク管理を進めるか、役割分担や報告ルールなどを定義します。特に大規模なITプロジェクトでは、関係部署や複数ベンダーを含めた共通認識と明確なルール作り、予算やスケジュールの確保が重要になってきます。

ステップ2:リスクの特定

リスク管理の第一歩は、プロジェクトに潜むリスクを可能な限り網羅的に洗い出すことです。洗い出しは以下の方法で進めます。

・ブレインストーミング

・過去事例の参照

・チェックリストの活用

特に重要なのは自社の開発体制や事業構造に即して、現場に潜む“独自のリスク”まで掘り起こすことです。

たとえば、新規開発かリプレースか、納期はどれほど厳格か、関係者は多いかどうか、ベンダーとの関係性はどうか、といった観点から整理していくと、リスクの見落としを防ぎやすくなります。さらに、技術要素や業務知識の不足といった“未知のリスク”を早期に認識しておくことも、プロジェクトの安全性を高めるポイントです。

洗い出したリスクは、技術的リスク・マネジメントリスク・外部リスク・人的リスク・セキュリティリスクなどのカテゴリに分類することで整理しやすくなります。WBS(作業分解構成)を参照しながら各作業単位でリスクを想定すると、具体性と網羅性が高まるでしょう。

ステップ3:リスクの分析

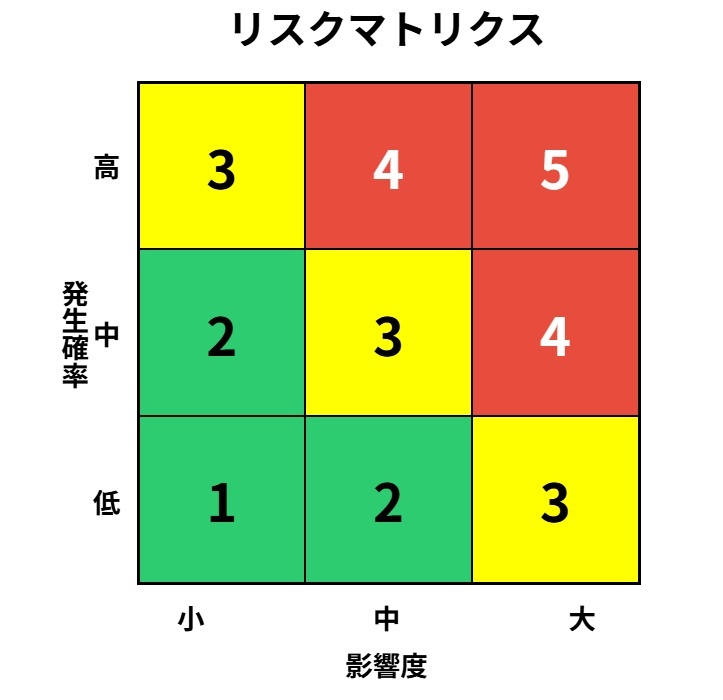

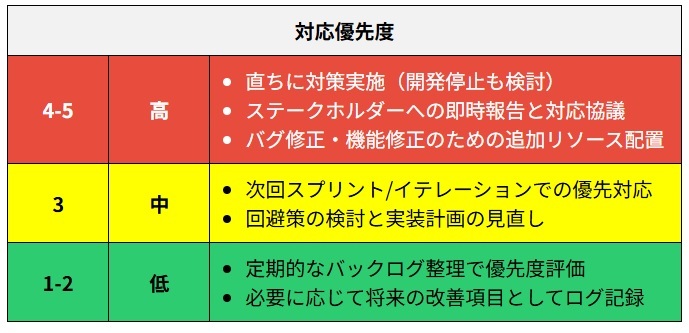

特定したリスクが「どれくらい起こりやすそうか(発生確率)」と「起きたらどれくらい影響が大きいか(影響度)」を評価し、対応の優先順位をつけます。

この際、「確率・影響度マトリクス」を使うと視覚的に分かりやすくなります。

縦軸に影響度(小・中・大)、横軸に発生確率(低・中・高)を取り、リスクをマッピングします。右上に位置するリスクほど優先度が高くなります。発生確率や影響度は主観に頼りすぎず、可能な限り客観的な根拠に基づいて評価しましょう。

ステップ4:リスク対応計画の策定

優先度の高いリスクに対して、具体的な対策を計画します。基本的な対応戦略は以下の4つです。

- 回避: リスクの原因そのものを取り除く。(例:不安定な新技術の採用中止)

- 軽減: 発生確率や影響度を下げる。(例:テストを強化する、有識者を追加する)

- 転嫁: リスク対応を第三者に委ねる。(例:専門性の高い部分を外部委託する、保険に加入する)

- 受容: リスクを受け入れる。ただし、万一発生した場合の対応策(コンティンジェンシープラン)を用意しておく「積極的受容」が望ましい。

一方で、プラスの影響をもたらす「機会」に対しては、「積極的活用(発生確率や影響を高める)」「強化」「共有」「受容」といった戦略を取ります。

決定した対応策は、具体的な実施内容、担当者、期限を明確にしたアクションプランに落とし込みます。

ステップ5:リスク対応策の実行

計画されたリスク対応策を確実に実行に移し、その進捗を管理します。計画倒れに終わらせないよう、担当者の責任感と実行状況のフォローアップが重要です。対応策の実行は通常のプロジェクトタスクとしてWBSなどに組み込み、管理します。

ステップ6:リスクの監視・コントロール

プロジェクト進行中もリスク状況は変化するため、定期的にリスクを見直し、対応策の効果を確認し、必要に応じて計画を修正します。下記のような「リスク管理表(リスク登録簿)」を作成し、各部門で共有しましょう。

リスク管理表(登録簿)の主な項目例

| 項目 | 説明 |

| ID | リスク識別番号 |

| リスク内容 | どのようなリスクか具体的に記述 |

| 発生確率 | リスクが起こる可能性(例:高・中・低) |

| 影響度 | 発生した場合の影響の大きさ(例:高・中・低) |

| リスクランク(優先度) | 確率と影響度から算出される対応優先度 |

| 対応戦略 | 回避、軽減、転嫁、受容など |

| 具体的な対応策 | 予防策や発生時の対応策 |

| 担当者 | 対応策の実行責任者 |

| 期限 | 対応策の完了目標日 |

| ステータス | 未対応、対応中、対応済み、監視中、顕在化など |

| トリガー条件 | リスク発生の兆候や条件 |

| 発生時対応策 | リスクが顕在化した場合(課題となった場合)の具体的なアクションプラン |

注: 定量評価が難しい場合は、「高・中・低」などの定性評価でも構いません。

リスク内容、確率、影響度、優先度、対応策、担当者、状況などを記録し、常に最新の状態に保ちます。週次や月次の定例会議でレビューし、新たなリスクの特定や評価の見直しを行いましょう。

ITプロジェクトのリスク管理に活用できるフレームワーク

リスク管理に際し、安易に「事前に用意したリスクリストを潰しておけば安心だろう」と考えるのは危険です。大抵のプロジェクトは組織にとって「新しい挑戦」であり、未知のリスクや状況特有のリスクが必ず存在します。

プロジェクトの特性、例えば業界(金融、公共、製造など)や開発手法(ウォーターフォール、アジャイルなど)によって、注視すべきリスクや有効な管理手法は異なります。条件に応じて、多様なツールやフレームワークを柔軟に使い分けましょう。

リスク管理をより効率的に行うために、以下のようなフレームワークがあります。

| フレームワーク | 主な目的・用途 |

| FMEA (Failure Mode and Effect Analysis) | 設計・プロセスに潜む潜在的な「失敗の仕方」を特定・評価し予防 |

| RBS (Risk Breakdown Structure) | リスクを階層的に分解・整理し、網羅的な特定・分析を支援 |

| SWOT分析 | 内部・外部環境(強み・弱み・機会・脅威)から戦略的にリスク特定 |

| 根本原因分析 (RCA) | 問題の真の原因を突き止め、再発防止や類似リスク特定に活用 |

上記のフレームワークはそれぞれ用途が異なります。

RBSはリスクを体系的に洗い出すのに役立ち、SWOT分析はプロジェクトの戦略的な位置づけからリスクを時に「機会」と捉えます。RCAは既に発生した問題の原因究明に特化し、FMEAは潜在的な不具合を未然に防ぐことに重点を置きます。

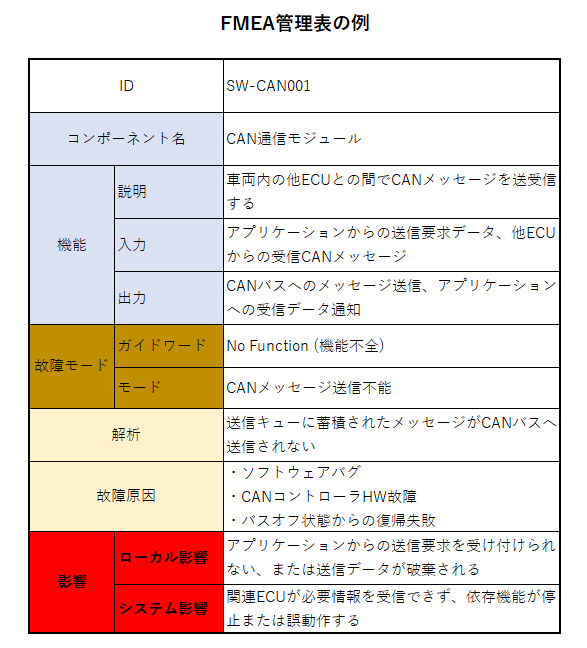

例えば、高い信頼性が求められるシステム(金融、公共、医療など)の開発では、FMEAが有効なリスク管理手法です。

FMEAでは設計段階で、システムやプロセスに潜む潜在的な不具合(故障モード)を洗い出し、その影響の深刻度(Severity)、発生頻度(Occurrence)、検知の困難度(Detection)を評価します。

これらを掛け合わせたリスク優先度指数(RPN = S x O x D)を算出し、RPNが高いものから優先的に対策を講じていきます。

例:オンラインバンキングの振込機能におけるFMEA

- 故障モード例: 二重振込が発生する

- 影響: 顧客資産損失、銀行の補填コスト、信用失墜 (影響: 大)

- 考えられる原因: 排他制御の設計ミス、ネットワーク遅延時のリトライ処理不備 (頻度: 中)

- 検知: テストで検知可能 (検知の困難度: 中)

上記のように深刻度、発生頻度、検知の困難度からRPNを算出し、優先度に応じて設計レビュー強化や異常系テストの網羅、リアルタイムモニタリング強化などの対策を実施します。

下記は車載ソフトウェア開発の現場で、弊社で実際に使用しているFMEA管理表の一部を簡略化したものです。

FMEAは具体的な機能やプロセスに対して潜在的なリスクを深掘りするため、設計品質を高め、手戻りを防ぐのに効果的です。逆にプロジェクト全体の方向性や外部環境のリスクを広く捉えたい場合ではSWOT分析、タスクレベルでのリスクを網羅的に洗い出したい場合では、RBSが適しているでしょう。

ITプロジェクトのリスク管理を組織に浸透させるには?

リスク管理を阻む壁

どんなに優れたリスク管理手法も、組織の中で実践されなければ意味がありません。しかし、「リスクを報告すると評価が下がるのでは」「短期的なスケジュールが優先される」「リスク管理はPMやPMOの仕事」といった雰囲気が、リスク管理の形骸化を招くことがよくあります。

これを打破するには、まず経営層がリスク管理の重要性に対する強いコミットメントを示し、必要なリソース(予算、人員)を確保する必要があります。

PMO(プロジェクトマネジメントオフィス)は、標準的なプロセスやツールの整備・展開、PMへの教育・支援、プロジェクト横断的なリスク情報の収集・分析、リスク管理状況のモニタリングといった役割を担い、組織的なリスク管理体制を支えます。

複雑な体制(大規模・マルチベンダー等)におけるリスク管理

大規模プロジェクトや複数のベンダーが関わるマルチベンダー体制では、コミュニケーション不足や責任分界点の曖昧さがリスクを増幅させがちです。

冒頭にあげた訴訟問題でも、ベンダーマネジメントや組織間の連携不全が要因として指摘されました。こうした大規模なプロジェクトの失敗事例では、要件定義の曖昧さや、ベンダー間の技術・品質基準の不一致が放置され、後工程で大きな手戻りやシステム障害に繋がったケースがしばしば見られます。責任の所在が不明確なまま遅延が拡大すれば、最終的に訴訟に発展する恐れもあります。

ですから発注者側は適切にマネジメントを行い、ベンダーとの強固な連携体制を築く必要があります。以下は具体的な対策の例です。

- 強力なリーダーシップを持つPM/PMOによる統括管理体制を構築する

- 契約段階での役割と責任(RACI)の明確にする

- 共通のプロジェクト管理ルールやツールを導入する

- 定期的な全体会議やベンダー間連携会議を開催する

リスクに向き合い、学び続ける組織文化を醸成する

リスク管理を組織に根付かせるため、技術やプロセスだけでなく「文化」の醸成に焦点を当てましょう。メンバーが安心してリスクや懸念事項を報告・相談できる「心理的安全性」の高い環境作りが、問題の早期発見対応には不可欠です。

発生してしまった失敗や問題は、個人の責任追及で終わらせるのではなく、組織全体の学びの機会と捉えましょう。

プロジェクト完了後の振り返りを行い、原因を客観的に分析して得られた教訓を、組織全体で共有・蓄積する体制を継続すれば、組織のリスク対応力は着実に向上していきます。

まとめ

複雑化するITプロジェクトを成功に導くには、体系的かつ柔軟なリスク管理が不可欠です。本記事で紹介した6つの基本ステップを着実に実行しつつ、プロジェクトの特性に応じたフレームワークの活用や、全社的な意識改革と文化の醸成によって、リスクに強い運営体制を築いていくことが重要です。

STELAQは、豊富な開発実績と知見をもとに、上流工程から開発、第三者検証、エンジニア教育まで一貫した支援を提供し、貴社のITプロジェクト全体の課題解決に貢献します。機能安全(ISO 26262)におけるFMEAをはじめとする安全分析、品質コンサルティング、法規・規格対応支援など、開発現場のプロセス改善にも強みを持っています。

ITプロジェクトの進行にお悩みの際は、ぜひ一度STELAQまでご相談ください。貴社の課題に応じた最適な支援プランをご提案いたします。